ضرورت امنیت در عصر اینترنت اشیا

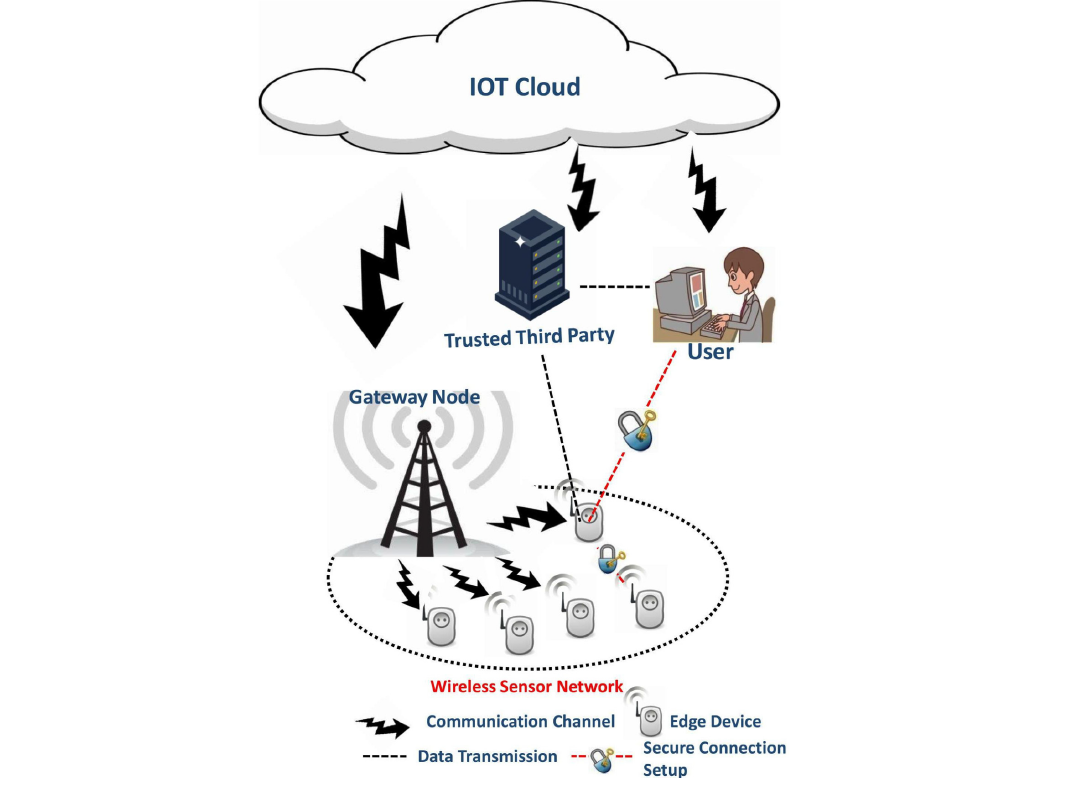

در دنیای امروز که میلیاردها دستگاه در قالب اینترنت اشیا (IoT) به شبکه متصل شدهاند، مفاهیمی مانند «داده»، «کنترل از راه دور» و «خودکارسازی» تنها واژههایی فناورانه نیستند؛ بلکه بخش جداییناپذیر از زندگی، صنعت و زیرساختهای حیاتی ما شدهاند. از پایش سلامت بیماران گرفته تا کنترل هوشمند تجهیزات صنعتی، اینترنت اشیا به ستون فقرات اکوسیستم دیجیتال نوظهور تبدیل شده است.

اما این اتصال گسترده و فراگیر، یک بُعد تاریک و نگرانکننده نیز دارد: ناامنی ساختاری دستگاههای IoT. برخلاف سیستمهای رایانهای سنتی که زیرساختهای امنیتی نسبتاً بلوغیافتهای دارند، اغلب گرههای IoT بهدلیل محدودیتهای سختافزاری (پردازنده، انرژی، حافظه) و توزیعپذیری بالا، در برابر تهدیدات سایبری بسیار آسیبپذیرترند. حملاتی نظیر جعل هویت (spoofing)، شنود داده (eavesdropping)، دستکاری بستهها (packet tampering) یا حملات انکار سرویس (DoS)، در بستر IoT میتوانند نهتنها سیستم را مختل کنند، بلکه به خسارات جبرانناپذیری در حوزههای بهداشت، انرژی، حملونقل و امنیت ملی منجر شوند.

از سوی دیگر، عدم وجود یک استاندارد جهانی یا چارچوب یکپارچه برای پیادهسازی امنیت در این دستگاهها، منجر به تنوع زیاد در پروتکلها، پیادهسازیهای ناهمگون، و در بسیاری موارد، ضعفهای امنیتی آشکار شده است. این در حالی است که ماهیت توزیعشده شبکههای IoT و وابستگی آنها به گرههایی با قدرت پردازشی محدود، طراحی راهکارهای امنیتی کلاسیک مانند رمزنگاریهای سنگین یا احراز هویت چندمرحلهای را با چالشهای جدی روبهرو کرده است.

بنابراین، امنیت در اینترنت اشیا دیگر یک انتخاب یا افزونه نیست، بلکه باید در هستهی معماری و طراحی سیستمهای IoT گنجانده شود. این الزام، مستقیماً ما را به سمت طراحی، بررسی و بهینهسازی پروتکلهایی سوق میدهد که ضمن سبکی و کارآمدی، مقاومت بالایی در برابر تهدیدات داشته باشند.

در چنین فضایی، مقالهی حاضر بهعنوان یک مرور جامع بر وضعیت فعلی تحقیق و توسعه در حوزه پروتکلهای امنیتی اینترنت اشیا، تلاش میکند با بررسی ساختار، چالشها، الگوریتمهای رمزنگاری و روشهای تحلیل امنیت، چشمانداز دقیقی از مسیر پیش رو ارائه دهد. این مطالعه، هم راهنمایی برای پژوهشگران حوزهی رمزنگاری و سیستمهای توزیعشده است، و هم چراغی برای مهندسانی که در خط مقدم طراحی محصولات ایمن IoT قرار دارند.

چالشهای امنیتی خاص در IoT و WSN

امنیت در اینترنت اشیا (IoT) و شبکههای حسگر بیسیم (WSN) بههیچوجه مشابه چالشهای امنیتی در سیستمهای رایانهای سنتی نیست. معماری خاص، محدودیت منابع، توزیعپذیری بالا، و ماهیت بلادرنگ عملیات در این سیستمها باعث شده تا بسیاری از راهحلهای رایج امنیتی برای این بستر ناکارآمد یا حتی غیرقابل پیادهسازی باشند. در ادامه، مهمترین چالشهای امنیتی که طراحی و استقرار پروتکلهای امنیتی IoT را با پیچیدگیهای جدی روبهرو میکنند، بهصورت تحلیلی بررسی میشوند:

۱. محدودیتهای شدید سختافزاری در گرههای IoT و WSN

در بسیاری از کاربردهای IoT، گرهها تجهیزاتی بسیار سبک، ارزان و کممصرف هستند که قدرت پردازش، ظرفیت حافظه و توان باتری آنها محدود است. این محدودیتها بهشدت توان اجرای الگوریتمهای رمزنگاری پیچیده، احراز هویت چندمرحلهای یا ذخیرهسازی کلیدهای قوی را کاهش میدهد. در نتیجه، پیادهسازی پروتکلهای امنیتی باید با درنظر گرفتن توان عملیاتی بسیار پایین انجام شود، و این یعنی فداکاری در برابر مقاومت امنیتی.

۲. معماری توزیعشده و ناهمگون شبکههای IoT

در یک محیط IoT واقعی، انواع گرهها از تولیدکنندههای صنعتی تا حسگرهای پوشیدنی یا تجهیزات خانگی ممکن است بهطور همزمان در یک شبکه فعالیت کنند. این ناهمگونی در سطح نرمافزار، سختافزار و پروتکل ارتباطی، موجب میشود که توسعه یک راهحل امنیتی جامع، بهشدت دشوار باشد. زیرا ممکن است یک راهکار روی یک پلتفرم قابل اجرا باشد اما در دیگر گرهها یا بسترهای سبکتر، کارایی یا حتی قابلیت پیادهسازی نداشته باشد.

۳. ضعف در مکانیزمهای مدیریت کلید و احراز هویت

پروتکلهای رمزنگاری بهطور ذاتی به مدیریت امن کلیدها و مکانیزمهای احراز هویت متکی هستند. در شبکههای گسترده IoT، تولید، توزیع، ذخیره و بهروزرسانی کلیدها با توجه به محدودیت منابع و ناهمگونی گرهها، یک چالش جدی است. از طرف دیگر، حملاتی نظیر جعل هویت (spoofing) یا حملات میانی (Man-in-the-Middle) بهراحتی میتوانند از نبود سازوکارهای احراز هویت قوی سوءاستفاده کنند و به درون شبکه نفوذ کنند.

۴. سطح حمله گسترده بهدلیل توزیعپذیری و اتصالپذیری بالا

در اینترنت اشیا، هزاران یا حتی میلیونها گره در فضای فیزیکی پراکندهاند و از طریق بسترهای مختلف (Bluetooth، Wi-Fi، ZigBee، NB-IoT و…) با هم در ارتباط هستند. این گستردگی باعث میشود که مسیر حمله برای مهاجمان متنوعتر و دسترسی به گرههای آسیبپذیر آسانتر شود. بهعبارت دیگر، کافیست یک گره از لحاظ امنیتی آسیبپذیر باشد تا کل شبکه در معرض تهدید قرار گیرد. این پدیده بهعنوان “اثر دومینو در امنیت IoT” شناخته میشود.

۵. حملات فیزیکی و استخراج اطلاعات از گرهها

در کاربردهای صنعتی، کشاورزی یا نظامی، گرههای IoT ممکن است در محیطهایی قرار بگیرند که دسترسی فیزیکی به آنها برای مهاجم ممکن است. در چنین حالتی، امکان استخراج اطلاعات رمزنگاریشده، کلیدها یا دستکاری سختافزاری وجود دارد. بسیاری از گرههای IoT از هیچگونه محافظ فیزیکی یا رمزنگاری سطح تراشه استفاده نمیکنند و این، آنها را در برابر حملات فیزیکی بسیار آسیبپذیر میسازد.

۶. تعارض بین امنیت و تأخیر در کاربردهای بلادرنگ

در بسیاری از کاربردهای IoT ـ از جمله پایش سلامت، کنترل ترافیک، یا عملیات صنعتی همزمان ـ تأخیر در دریافت یا ارسال داده میتواند خطرناک یا حتی مرگبار باشد. در چنین شرایطی، استفاده از الگوریتمهای سنگین رمزنگاری ممکن است باعث افزایش تأخیر شود. بنابراین، یک چالش بنیادی در طراحی پروتکلهای امنیتی IoT، توازن بین امنیت قوی و پاسخدهی سریع است.

۷. نبود استاندارد جهانی واحد برای امنیت IoT

یکی دیگر از چالشهای کلیدی، نبود یک چارچوب یا پروتکل مرجع جهانی برای امنیت در IoT است. شرکتها و توسعهدهندگان مختلف هرکدام راهحل خاص خود را پیشنهاد میکنند و این پراکندگی، باعث افزایش سطح آسیبپذیری و عدم هماهنگی در حفاظت از دادهها میشود. بدون استانداردسازی، توسعه پروتکلهایی که قابلیت همکاری (interoperability) و پوشش امنیتی یکپارچه داشته باشند، دشوار خواهد بود.

در مجموع، طراحی یک پروتکل امنیتی برای اینترنت اشیا باید در برابر طیف متنوعی از تهدیدات ـ از جمله حملات سایبری، فیزیکی و سیستمی ـ مقاوم باشد و در عین حال، با منابع بسیار محدود و محیطی ناهمگون سازگار عمل کند. مقاله حاضر، دقیقاً با درنظر گرفتن این محدودیتها، به تحلیل نقاط ضعف و قوت پروتکلهای امنیتی موجود پرداخته و مسیرهایی برای بهبود آینده آنها ارائه میدهد.

دیدگاه نوین در طراحی پروتکلهای سبک و ایمن برای IoT

در گذشته، اغلب مدلهای امنیتی بر پایه فرضیاتی شکل گرفته بودند که در دنیای رایانههای سنتی معنا داشت: منابع محاسباتی کافی، حافظهی گسترده، ساختار شبکهای پایدار و مرکزگرا، و امکان بهروزرسانی پیوسته. اما دنیای اینترنت اشیا، همهی این مفروضات را به چالش کشیده است. در یک شبکه IoT، با هزاران گره محدود از نظر انرژی و پردازش، در فضایی متغیر، ناهمگون و بلادرنگ، نمیتوان همان نسخههای امنیتی قدیمی را بدون بازنگری مجدد به کار گرفت. از این رو، دیدگاه نوین در طراحی پروتکلهای امنیتی IoT بر یک اصل کلیدی استوار است: امنیت باید سبک، سازگار و تطبیقپذیر با منابع محدود باشد، بدون آنکه از مقاومت در برابر تهدیدات سایبری کاسته شود.

۱. حرکت از رمزنگاری کلاسیک به الگوریتمهای سبکوزن (Lightweight Cryptography)

در پروتکلهای سنتی مانند TLS، AES-256 یا RSA، رمزنگاری و احراز هویت نیازمند پردازش سنگین و حافظه زیاد هستند. اما در دیدگاه نو، رویکرد به سمت الگوریتمهای سبکتر مانند PRESENT، HIGHT، LBlock و الگوریتمهای هش سریع (SHA-3، PHOTON) تغییر کرده است. این الگوریتمها برای اجرا روی میکروکنترلرهای ساده، با حداقل مصرف انرژی، بهینه شدهاند.

۲. تمرکز بر امنیت سراسری (End-to-End) با پیچیدگی حداقلی

بهجای تمرکز صرف بر امنیت لایههای پایین شبکه، دیدگاه نو به دنبال حفظ امنیت در کل مسیر داده ـ از سنسور تا سرور ابری ـ با کمترین سربار است. این یعنی کاهش لایههای اضافی، حذف دستکاریهای میانی، و استفاده از رمزنگاری مستقیم بین تولیدکننده و مصرفکننده داده. چنین نگاهی ضمن افزایش امنیت، تأخیر را نیز کاهش میدهد.

۳. طراحی تطبیقی بر اساس «زمینه عملیاتی» هر گره

در این دیدگاه، امنیت یک نسخه یکسان برای همه گرهها نیست. بسته به نقش گره، نوع داده، حساسیت اطلاعات و توان پردازشی، سطح امنیت و نوع پروتکل تطبیق پیدا میکند. برای مثال، در یک سیستم پایش دما در گلخانه، سطح امنیت میتواند پایینتر از گرههای کنترلی در تأسیسات برق باشد. این سازگاری دینامیک، هم به صرفهجویی منابع کمک میکند و هم امنیت هدفمند ایجاد میکند.

۴. تأکید بر خودترمیمی و تحمل خطا در طراحی پروتکلها

در بسیاری از کاربردهای IoT، قطع ارتباط، از کار افتادن گره، یا حمله به بخشی از شبکه اجتنابناپذیر است. بنابراین، پروتکلهای امنیتی باید بهگونهای طراحی شوند که بتوانند بهصورت خودکار، گرههای آسیبدیده را قرنطینه کنند، کلیدها را بازتوزیع نمایند، و ساختار امنیتی شبکه را بدون دخالت انسانی بازسازی کنند. این همان چیزیست که بهعنوان طراحی تحملپذیر در برابر تهدید (Threat-Resilient Design) شناخته میشود.

۵. همراستایی با معماریهای مدرن ابری و Fog Computing

با رشد رایانش ابری، edge و fog، نیاز است که پروتکلهای امنیتی بتوانند با این زیرساختها هماهنگ شوند. دیدگاه نوین، بهجای تمرکز تنها بر گرهها، امنیت توزیعشده از لبه تا مرکز را هدف قرار میدهد. به این ترتیب، بخشی از پردازشهای سنگین به لایههای میانی منتقل میشود و گرهها فقط اطلاعات کلیدی را رمز میکنند یا اعتبارسنجی مینمایند.

این تغییر نگرش، صرفاً یک بهینهسازی فنی نیست، بلکه یک بازمهندسی بنیادین در طراحی پروتکلهای امنیتی است. پروتکلهایی که بر اساس این دیدگاه طراحی شوند، نهتنها در بستر IoT پایدارتر عمل میکنند، بلکه امکان توسعه و استقرار آنها در طیف وسیعی از صنایع، از سلامت و حملونقل گرفته تا کشاورزی، انرژی و تولید، فراهم خواهد بود. مقاله حاضر دقیقاً با تکیه بر همین نگاه، به بررسی عمیق انواع پروتکلهای موجود پرداخته و چارچوبی برای ارزیابی و انتخاب پروتکل مناسب ارائه میدهد.

چارچوب پیشنهادی برای تحلیل پروتکلهای امنیتی IoT

در اکوسیستم پرتراکم اینترنت اشیا، صدها پروتکل امنیتی توسعه یافتهاند؛ هرکدام با هدفی خاص، در بستری خاص و برای سناریویی خاص. اما وقتی یک مهندس امنیت، یک طراح سامانه یا حتی یک مدیر صنعتی قصد دارد از میان این گزینهها انتخاب کند یا پروتکلی جدید توسعه دهد، با یک پرسش جدی مواجه میشود: چه معیارهایی برای سنجش یک پروتکل امنیتی IoT واقعا مهماند؟ مقاله حاضر، با شناخت همین خلأ، چارچوبی تحلیلی و مقایسهپذیر ارائه میدهد که میتوان با آن پروتکلها را بر اساس نیاز پروژه، منابع سختافزاری، سطح تهدید و نوع کاربرد سنجید. این چارچوب، پنج بعد اصلی دارد که در ادامه معرفی میشود:

۱. قدرت دفاعی پروتکل: چه تهدیداتی را پوشش میدهد؟

پروتکلهایی که در چند بُعد همزمان عملکرد مناسبی دارند، برای شبکههای ناهمگون و کاربردهای حیاتی (مانند سلامت یا صنعت انرژی) گزینهای قابلاعتمادترند. در این محور، تمرکز بر میزان پوشش امنیتی پروتکل است؛ یعنی بررسی اینکه مکانیزمهای حفاظتی تعبیهشده چه ابعادی از امنیت را تضمین میکنند:

محرمانگی داده (Confidentiality)

تمامیت اطلاعات (Integrity)

احراز هویت گرهها (Authentication)

پایداری در برابر حملاتی مثل Replay، MITM، Spoofing یا Sybil

۲. سبک بودن و تطبیق با سختافزارهای ضعیف

پروتکلهایی که با الگوریتمهای سبکوزن (Lightweight) طراحی شدهاند، در این بخش امتیاز بالاتری دریافت میکنند. گرههای IoT معمولاً از پردازندههای سبک، باتریهای کوچک و حافظهی محدود استفاده میکنند. بنابراین:

آیا الگوریتم رمزنگاری نیاز به محاسبات پیچیده دارد؟

آیا پیادهسازی آن با حافظهی کمتر از ۱۰۰ کیلوبایت ممکن است؟

مصرف انرژی در عملیات امنیتی چقدر است؟

آیا پروتکل نیاز به پردازش در سمت کاربر یا فقط در سرور دارد؟

۳. عملکرد بلادرنگ: سرعت در کنار امنیت

پروتکلی که امنیت خوبی دارد اما باعث کندی چشمگیر میشود، برای سیستمهای بلادرنگ مناسب نیست حتی اگر از لحاظ تئوری عالی باشد زیرا بسیاری از کاربردهای IoT، به پاسخدهی سریع وابستهاند (مثل پایش بیماران، کنترل خطوط تولید، مدیریت ترافیک). در این محور، بررسی میشود که پروتکل چه تأثیری دارد بر:

تأخیر ارتباطی (Latency)

سرعت تبادل کلید و تأیید هویت

واکنش شبکه به حمله یا اختلال

۴. مقیاسپذیری، تعاملپذیری و سازگاری

در این بخش، انعطافپذیری پروتکل در مواجهه با رشد مقیاس، تنوع پلتفرمها و اتصال به زیرساختهای جدید سنجیده میشود. پروتکلهایی با طراحی ماژولار و ساختار باز (Open Framework) امتیاز بیشتری میگیرند. یک پروتکل امنیتی باید:

در شبکهای با صدها یا هزاران گره پایدار باقی بماند،

با گرهها و سامانههای مختلف (heterogeneous nodes) کار کند،

با معماریهای Edge، Fog و Cloud ادغامپذیر باشد.

۵. اعتبار علمی و آزمودگی در عمل

این معیار، سطح بلوغ (Maturity Level) یک پروتکل را تعیین میکند. یک پروتکل حتی اگر از نظر تئوری عالی باشد، باید در سناریوهای واقعی یا شبیهسازیشده عملیاتی نیز عملکرد مطلوب داشته باشد. در این محور بررسی میشود:

آیا این پروتکل در پروژههای واقعی تست شده؟

آیا کد منبع یا پیادهسازی متنباز برای آن وجود دارد؟

آیا در برابر تهدیدات رایج با موفقیت ارزیابی شده؟

آیا مقالات معتبر آن را تحلیل یا پشتیبانی کردهاند؟

این چارچوب پنجوجهی، مانند یک چکلیست جامع، به طراحان و تحلیلگران کمک میکند تا هر پروتکل را نه صرفاً بر اساس نام یا شهرت، بلکه بر اساس عملکرد واقعی، تناسب با پروژه و پایداری امنیتی آن ارزیابی و انتخاب کنند. در ادامه مقاله، نویسندگان با بهرهگیری از همین چارچوب، چندین پروتکل مهم را بررسی و مقایسه میکنند تا کار تحلیل برای مخاطب آسانتر شود.

روش پیادهسازی تحلیل: از مدلسازی حملات تا ارزیابی رمزنگاری در پروتکلها

برای آنکه پروتکلهای امنیتی اینترنت اشیا از حالت تئوریک و صرفاً مفهومی خارج شوند و بتوانند بهعنوان راهکارهای قابلاتکا در محیطهای صنعتی یا کاربردی بهکار روند، لازم است در بستری دقیق، نظاممند و چندلایه مورد تحلیل و آزمون قرار گیرند. مقالهی حاضر، دقیقاً بر پایه همین نگاه، رویکردی مهندسیشده برای تحلیل کاربردی و عمیق پروتکلهای امنیتی IoT ارائه میدهد؛ رویکردی که از مرحلهی شناخت تهدیدات آغاز میشود، به سطح رمزنگاری و احراز هویت میرسد، و نهایتاً با ابزارهای رسمی تحلیل امنیت، اعتبارسنجی میشود. این تحلیل در سه سطح اصلی انجام شده: معماری امنیتی پروتکلها، مدلسازی حملات و تستهای ابزارمحور. در ادامه، هر بخش را دقیقتر بررسی میکنیم:

۱. ساختار امنیتی پروتکلها: چه چیزی، کجا و چگونه محافظت میشود؟

تحلیل نخست بر روی معماری درونی پروتکلها متمرکز است؛ اینکه هر پروتکل چگونه سه ویژگی کلیدی محرمانگی (Confidentiality)، تمامیت داده (Integrity) و احراز هویت (Authentication) را پیادهسازی میکند. این ساختارها در قالب عناصر زیر بررسی شدهاند:

نوع رمزنگاری بهکار رفته: متقارن (مثل AES، LBlock)، نامتقارن (مثل ECC، RSA) یا ترکیبی (Hybrid).

مکانیزمهای تبادل کلید: مانند ECDH، PSK یا کلید از پیش تعریفشده در گرهها.

مکانیزمهای ضدبازپخش: از جمله استفاده از time-stamp، nonce و sequence number.

مدل تعامل احراز هویت: یکطرفه، دوسویه، یا مبتنی بر مرکز اعتماد (trusted third party).

در این سطح از تحلیل، پروتکلهایی مانند ECIES-IoT و S2M با استفاده از رمزنگاری بیضوی و تعاملات سبکوزن، موفق به ارائه چارچوب امنیتی پایدار با مصرف منابع پایین شدهاند.

۲. مدلسازی حملات: ارزیابی مقاومت پروتکلها در برابر تهدیدهای واقعی

تحلیل امنیت بدون سنجش رفتار پروتکل در برابر حملات شناختهشده، ناقص خواهد بود. در همین راستا، حملات زیر بهعنوان سناریوهای تهدید استاندارد تعریف و برای هر پروتکل اجرا یا مدلسازی شدهاند:

حمله Replay: بررسی نحوهی جلوگیری از تکرار بستههای پیشین.

حمله Man-in-the-Middle: تحلیل نقاط آسیبپذیر در جریان تبادل کلید یا داده.

حمله Spoofing یا جعل هویت: ارزیابی مقاومت احراز هویت پروتکل در برابر ورود گره جعلی.

حمله Sybil و DoS: بررسی توانایی پروتکل در مدیریت تراکم و منابع هنگام تزریق هویتهای جعلی یا درخواستهای انبوه.

حمله فیزیکی یا استخراج کلید: در سناریوهایی که گرهها در فضای غیرامن مستقر هستند.

۳. پیادهسازی عملی در بستر ابزارهای رسمی تحلیل امنیت

در قدم سوم، ارزیابی عملی با استفاده از ابزارهای تخصصی امنیت انجام شده است. این تحلیل به مقاله اعتبار عملیاتی میدهد و از سطح توصیف فراتر میرود:

AVISPA (Automated Validation of Internet Security Protocols): یکی از معتبرترین ابزارهای تحلیل پروتکل بر اساس منطق و شبیهسازی حملات. پروتکلها در قالب زبان HLPSL مدلسازی شدهاند و با موتورهای تحلیل On-the-Fly و Constraint-Logic-Programming ارزیابی شدهاند.

ProVerif: برای اثبات رسمی امنیت رمزنگاری و صحت تبادل کلید استفاده شده است. مشخص میشود که آیا دادهها قابل استنتاج توسط مهاجماند یا خیر.

BAN Logic: برای اثبات رسمی درستی مکانیزمهای احراز هویت، بررسی فرضهای متقابل بین گرهها، و شناسایی نقاط ضعف فرضی در مدلهای پروتکل استفاده شده است.

نتایج تحلیل نشان دادهاند که برخی پروتکلها اگرچه در ظاهر امن بهنظر میرسند، اما در برابر حملات Replay یا MITM دچار شکست شدهاند؛ در مقابل، برخی دیگر با طراحی ساده ولی منطقی، مقاومت بهتری از خود نشان دادهاند.

مقایسه جامع عملکرد و امنیت

در پایان این بخش، نویسندگان با استفاده از دادههای استخراجشده، یک مقایسه تطبیقی بین پروتکلها ارائه دادهاند که شامل فاکتورهایی مانند نوع رمزنگاری و مصرف منابع، پیچیدگی زمان اجرا، پوشش تهدیدها، قابلیت پیادهسازی در گرههای محدود و آزمونشدگی و استناد علمی میشود. این مقایسه بهصورت یک جدول تحلیلی و خلاصهشده، نقشهای واقعی در اختیار طراحان سامانههای IoT قرار میدهد تا بتوانند بسته به کاربرد، سختافزار و سطح تهدید، تصمیم مناسبی در انتخاب یا توسعه پروتکل اتخاذ کنند.

در مجموع، این بخش نشان میدهد که نگاه نویسندگان، صرفاً مروری یا توصیفی نیست، بلکه کاملاً عملیاتی، ابزارمحور، و منطبق بر نیازهای پیادهسازی واقعی در بستر صنعتی است؛ و این، ارزش مقاله را از یک گزارش پژوهشی به یک ابزار تصمیمسازی برای توسعهدهندگان امنیت IoT ارتقاء میدهد.

۷. ارزیابی صنعتی و نقاط قابل بهبود در پروتکلها

امنیت در اینترنت اشیا، تنها زمانی معنا پیدا میکند که راهحلهای ارائهشده در شرایط واقعی و محدودیتهای صنعتی قابل اجرا، پایدار و قابل نگهداری باشند. بسیاری از پروتکلهایی که از نظر تئوری امن بهنظر میرسند، در عمل با موانع جدی مواجه میشوند؛ از کمبود منابع سختافزاری و پیچیدگی پیادهسازی گرفته تا ناسازگاری با معماریهای ناهمگون. در این بخش، مقاله نگاهی فراتر از کد و رمزنگاری دارد؛ و به این سؤال بنیادین پاسخ میدهد:

آیا این پروتکلها در مقیاس صنعتی قابل استقرارند؟ اگر نه، چه نقاط ضعفی باید برطرف شود؟

۱. سازگاری با معماریهای صنعتی و گرههای سبکوزن

بررسیهای مقاله نشان میدهد که بسیاری از پروتکلهای موجود هنوز برای پلتفرمهایی با پردازندههای بسیار سبک، حافظههای کمتر از 128KB و باتری محدود مناسبسازی نشدهاند. در صنایع کشاورزی، خانه هوشمند، یا زیرساختهای شهری، گرهها باید با حداقل مصرف انرژی کار کنند. پروتکلهایی که وابسته به رمزنگاری نامتقارن سنگین یا چند مرحله احراز هویتاند، در این بسترها پایدار عمل نمیکنند.

✅ پیشنهاد بهبود: توسعه نسخههای ultra-light از پروتکلها با حذف گامهای غیرضروری و استفاده از الگوریتمهای سبک مانند SPECK یا SIMON.

۲. چالش در استقرار و نگهداری بلندمدت پروتکلها

در بسیاری از پروژههای صنعتی، بهروزرسانی سختافزاری یا نرمافزاری بهندرت انجام میشود؛ بهویژه در محیطهایی که دسترسی به گرهها دشوار است (مانند تأسیسات برق یا خطوط لوله زیرزمینی). برخی پروتکلها بهدلیل نیاز به تعویض مداوم کلید یا هماهنگیهای پیچیده، در چنین شرایطی قابل اتکا نیستند.

✅ پیشنهاد بهبود: طراحی مکانیزمهای خودتطبیقی برای مدیریت کلید و احراز هویت که به مداخله انسانی نیاز نداشته باشند.

۳. فقدان سازگاری با زیرساختهای ابری، Fog و Edge

در معماریهای نوین صنعتی، دادهها از گرهها به لایههای میانی (Fog) یا ابری منتقل میشوند. برخی پروتکلها فاقد مکانیزمهای مناسب برای رمزنگاری بین لایهای هستند یا فقط بین دو گره انتهایی (End-to-End) تمرکز دارند. این مسئله باعث میشود دادهها در لایههای میانی آسیبپذیر باقی بمانند.

✅ پیشنهاد بهبود: گسترش پروتکلها برای پوشش امنیت داده در انتقال بین Edge، Fog و Cloud با رمزنگاری چندمرحلهای.

۴. نبود دادههای میدانی و پیادهسازی در سناریوهای واقعی

بخش زیادی از پروتکلهای بررسیشده فقط در محیطهای آزمایشگاهی یا شبیهسازی پیادهسازی شدهاند و هنوز گزارشی از استقرار آنها در مقیاس واقعی (مانند کارخانه، شهر هوشمند یا ناوگان حملونقل) وجود ندارد. همین مسئله اعتماد صنعت را برای استفاده از این پروتکلها پایین میآورد.

✅ پیشنهاد بهبود: اجرای پروژههای پایلوت صنعتی برای تست عملی پروتکلها، جمعآوری داده واقعی، و مستندسازی نتایج پیادهسازی میدانی.

۵. پیچیدگی پیادهسازی و کمبود ابزارهای متنباز

در بسیاری از پروتکلهای پیشنهادشده، هیچ کد آمادهای برای پیادهسازی در اختیار توسعهدهنده نیست. همچنین نبود کتابخانههای متنباز یا مستندات شفاف، مانعی جدی برای پذیرش در صنعت محسوب میشود. برخی الگوریتمها حتی نیاز به الگوریتمهای پشتیبان یا ماژولهای رمزنگاری خاص دارند که در پلتفرمهای رایج در دسترس نیستند.

✅ پیشنهاد بهبود: تولید پیادهسازی مرجع (Reference Implementation) برای هر پروتکل همراه با مستندات فنی و فراهم کردن نسخه متنباز جهت تسهیل ادغام با سیستمهای موجود.

۶. نیاز به استانداردسازی و پذیرش بینالمللی

نبود پروتکلهای امنیتی مورد تأیید نهادهای بینالمللی (مانند IEEE، IETF یا ITU) باعث شده که هر صنعت یا کشور، نسخهی خاص خود را توسعه دهد؛ چیزی که موجب ناسازگاری و افزایش سطح آسیبپذیری میشود. تنها راه برای پیشبرد واقعی امنیت در IoT، حرکت بهسمت استانداردهای باز و فراگیر است.

✅ پیشنهاد بهبود: تعریف چارچوبهای استاندارد چندلایه برای IoT، با همکاری مراکز دانشگاهی، شرکتهای صنعتی و نهادهای قانونگذار.

در مجموع، مقاله نشان میدهد که مسیر طراحی پروتکل امنیتی برای IoT، فقط یک مسئله تئوریک نیست، بلکه یک چالش مهندسی-صنعتی چندلایه است. هر پروتکل برای آنکه بتواند از مرحله کاغذ به مزرعه، کارخانه یا شهر هوشمند منتقل شود، باید چندین آزمون را پشتسر بگذارد: از سادگی و مصرف انرژی گرفته تا سازگاری با شبکههای آینده و اعتمادپذیری عملیاتی.

جمعبندی نهایی و مسیر آینده برای امنیت در اینترنت اشیا

امنیت در اینترنت اشیا دیگر یک ویژگی افزوده نیست؛ بلکه بنیادیترین مؤلفهای است که دوام، اعتماد، و بقای سیستمهای مبتنی بر IoT را تضمین میکند. در دنیایی که میلیاردها گره هوشمند — از یخچال خانه گرفته تا سیستم کنترلی شبکه برق — به هم متصل شدهاند، کافیست یک گره دچار آسیبپذیری شود تا کل شبکه زیر سؤال برود. مقالهی حاضر، دقیقاً با همین رویکرد، به بازخوانی عمیق وضعیت فعلی پروتکلهای امنیتی در IoT پرداخته و با دقتی مهندسی، راهبردی و نقادانه آنها را تحلیل کرده است.

نخست: چرا امنیت در IoT نیازمند نگاه متفاوت است؟

برخلاف سیستمهای سنتی که بر بستر سرورها، رایانههای قدرتمند و شبکههای ثابت کار میکنند، IoT یک بستر فوقالعاده ناهمگون، توزیعشده و محدود است. گرههایی با توان پردازشی محدود، در معرض دسترسی فیزیکی، در محیطهای صنعتی یا شهری، و با ارتباطات بیسیم ناپایدار — همه در کنار هم قرار گرفتهاند و باید امن بمانند. این واقعیت باعث شده تا راهحلهای کلاسیک امنیتی کارایی خود را از دست بدهند و ضرورت بازطراحی از ریشه احساس شود.

دوم: چارچوب ارزیابی دقیق برای شناخت پروتکلهای کارآمد

مقاله، با ارائه یک چارچوب تحلیلی ۵وجهی برای ارزیابی پروتکلها، نهتنها ابعاد امنیت فنی را بررسی کرد (رمزنگاری، احراز هویت، تبادل کلید، مقاومت در برابر حمله)، بلکه موضوعاتی چون کارایی عملیاتی، مصرف منابع، زمان پاسخ، سازگاری با اکوسیستم صنعتی و قابلیت پیادهسازی در سناریوهای واقعی را نیز به تحلیل افزود. این رویکرد چندلایه کمک میکند که طراحان سیستمهای IoT بتوانند:

پروتکل مناسب را با توجه به شرایط واقعی (مثلاً کشاورزی هوشمند، خانه هوشمند، سلامت، حملونقل و…) انتخاب کنند.

میان امنیت، مصرف انرژی و پیچیدگی تصمیمگیری بهتری داشته باشند.

و در نهایت، سطح ایمنی شبکه را در برابر حملات سازمانیافته بالا ببرند.

سوم: تحلیل دقیق پروتکلها در سه لایه — مفهومی، امنیتی، اجرایی

نویسندگان مقاله با عبور از بررسی سطحی، وارد ارزیابی واقعی شدند:

از منظر مفهومی، ساختار درونی هر پروتکل را تحلیل کردند: از نوع رمزنگاری، معماری تبادل کلید، تا چگونگی مقابله با حملات شناختهشده.

از منظر امنیتی، رفتار پروتکلها در برابر حملاتی مانند Replay، MITM، Spoofing و DoS را با استفاده از ابزارهای رسمی مانند AVISPA و ProVerif ارزیابی کردند.

از منظر اجرایی، میزان سازگاری این پروتکلها با پلتفرمهای واقعی، منابع سختافزاری، شبکههای Edge/Fog، و پیادهسازی متنباز بررسی شد.

نتیجه این تحلیل سهلایه نشان داد که تنها تعداد محدودی از پروتکلها توانستهاند همزمان در هر سه بُعد موفق عمل کنند و این، خود گواه آن است که حوزه امنیت IoT هنوز در مسیر بلوغ قرار دارد.

چهارم: شکافهای جدی در مسیر صنعتیسازی امنیت در IoT

این شکافها باعث شده که صنعت در انتخاب راهحلهای امنیتی مردد بماند و در بسیاری موارد، راهحلهای ناقص، غیربهینه یا حتی ناامن بهکار رود. مقاله بهدرستی نشان میدهد که هنوز بین دنیای دانشگاه و صنعت، فاصلهای قابل توجه وجود دارد. بسیاری از پروتکلها:

تنها در شبیهسازها اجرا شدهاند و در میدان واقعی محک نخوردهاند.

فاقد پیادهسازی مرجع و مستندات کاربردیاند.

بهصورت مستقل طراحی شدهاند و با معماریهای صنعتی ناسازگارند.

و مهمتر از همه، هنوز استاندارد نشدهاند.

پنجم: مسیر آینده — از پروتکل به اکوسیستم ایمن

آیندهی امنیت در اینترنت اشیا در گرو پنج تحول اساسی خواهد بود:

سبکسازی هوشمند رمزنگاریها: نهفقط الگوریتمهای کوچکتر، بلکه رمزنگاریهای تطبیقی که بسته به سطح تهدید و منابع گره تغییر رفتار میدهند.

خودترمیمی امنیتی: پروتکلهایی که در صورت شناسایی حمله، بتوانند گره آلوده را ایزوله، کلیدها را بازتوزیع و شبکه را بازآرایی کنند.

یکپارچهسازی امنیت بین گره، Edge و Cloud: مدلهایی که امنیت را فقط در انتها تعریف نکنند، بلکه در هر لایه — از دستگاه تا ابر — اعمال کنند.

پلتفرمهای متنباز امنیتی با پشتیبانی صنعتی: بهجای ساخت پروتکل از صفر، نیاز به پلتفرمهای یکپارچه، قابل توسعه و قابل اعتماد داریم که جامعه توسعهدهنده، صنعت و نهادهای ناظر آن را حمایت کنند.

استانداردسازی جهانی و همکاری چندبازیگری: امنیت باید بهعنوان زبان مشترک میان شرکتها، دولتها و نهادهای صنعتی دربیاید تا همافزایی واقعی شکل بگیرد.

نتیجه نهایی: امنیت IoT، نه یک لایه مجزا، که بخشی از «DNA» شبکه است

اگر بخواهیم آیندهای امن برای جهان هوشمند بسازیم، امنیت باید از ابتدا، در طراحی، در اجرا و در رشد شبکه حضور داشته باشد. نه بهعنوان یک لایهی اضافی، بلکه بهعنوان یکی از اجزای بنیادین سیستم.

پروتکلها باید از «قابل رمزنگاری بودن» بهسمت «قابل اعتماد بودن» حرکت کنند.

شبکهها باید از «واکنش به حمله» بهسمت «پیشگیری هوشمند» تغییر کنند.

و تصمیمگیران باید از «افزودن امنیت در پایان پروژه» بهسمت «آغاز از امنیت» برسند.

اطلاعات مرجع مقاله اصلی

محتوای این تحلیل، برگرفته و توسعهیافته از مقالهی مرجع زیر است:

Title: Current research on Internet of Things (IoT) security protocols: A survey

Authors: Raghavendra Mishra, Ankita Mishra

Journal: Computers & Security

Volume: 151

Article Number: 104310

Publication Date: April 2025

ISSN: 0167-4048

Publisher: Elsevier

بدون نظر